25-01-23 Vulnerabilidades Críticas en vRealize Log Insight (vRLI)

El día 24 de enero de 2023, VMware comunica el aviso VMSA-2023-0001 para abordar y solucionar las múltiples vulnerabilidades reportadas de forma privada en vRealize Log Insight, en la cual dos de ellas son Críticas.

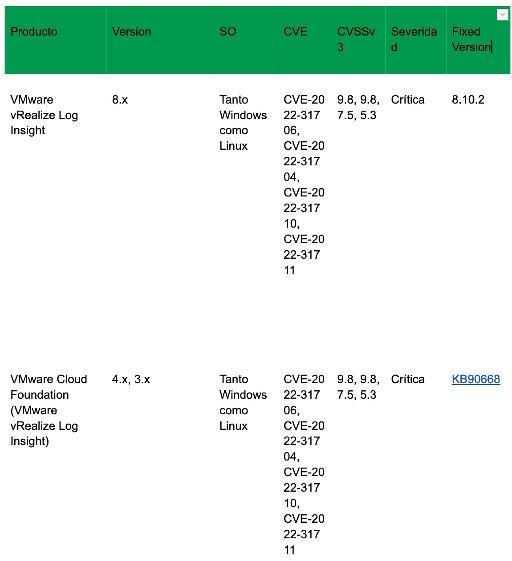

Éste artículo tiene como objetivo remediar las vulnerabilidades que sufren los individuos y/o organizaciones que poseen vRealize Log Insight en versión 8 o superior. Ésto aplica para vRLI en el datacenter local y para dentro del ambiente de VMware Cloud Foundation (VCF).

Las vulnerabilidades detectadas son las siguientes:

CVE-2022-31706: Vulnerabilidad Transversal en el Directorio en vRLI (Crítica)

vRealize Log Insight contiene una Vulnerabilidad Transversal en el Directorio, por lo que un actor malintencionado puede cargar archivos al sistema operativo, lo cual puede resultar en una ejecución remota de código.

CVE-2022-31704: Vulnerabilidad de roto control de acceso en vRLI (Crítica)

vRealize Log Insight contiene una vulnerabilidad de un roto control de acceso, por lo que un actor malintencionado puede cargar archivos al sistema operativo, lo cual puede resultar en una ejecución remota de código.

CVE-2022-31710: Vulnerabilidad de Deserialización en vRLI (Importante)

vRealize Log Insight contiene una vulnerabilidad de deserialización, por lo que un actor malintencionado puede ejecutar remotamente la deserialización de datos no confiables, cuya acción puede provocar una condición de denegación de servicio.

CVE-2022-31711: Vulnerabilidad de Divulgación de Información (Moderada)

vRealize Log Insight contiene una vulnerabilidad de divulgación de información, por lo que un actor malintencionado puede recolectar información de sesión y aplicación de manera remota, sin autenticación.

Resolución

Para remediar las vulnerabilidades expresadas anteriormente, se debe de aplicar el parche mencionado en la columna "Fixed version" de la matriz que se encuentra a continuación:

Para descargar el paquete de actualización de la versión 8.10.2, la cual no cuenta con vulnerabilidades por el momento, dirigirse al siguiente enlace:

Para visualizar las instrucciones en el caso de querer aplicar el workaround de la vulnerabilidad vía línea de comandos, dirigirse al siguiente enlace:

Instrucciones de Workaround para VMSA-2023-0001

Enlaces de referencia

vRealize Log Insight 8.10.2 Release Notes

Clasificación de vulnerabilidad según VMware

Glosario

¿Qué es VMSA?

La sigla VMSA representa VMware Security Advisory y forma parte de VMWare Security Solutions. Su misión es documentar remediaciones para las vulnerabilidades de seguridad reportadas en los productos de VMware. Una vez recibido los reportes o detectadas por el fabricante, se notifican, se asigna un identificador CVE y se asigna un puntaje CVSS.

¿Qué es CVE?

Common Vulnerabilities and Exposures es una base de datos de vulnerabilidades que son públicamente conocidas. Su supervisión corre por cuenta de MITRE Corporation, con asistencia financiera de la Agencia de Seguridad de Ciberseguridad e Infraestructura del Departamento de Seguridad Nacional de Estados Unidos. En este caso, a las vulnerabilidades que se registran en en esta base, a su vez, se les asigna un score conforme a CVSS para poder identificar la complejidad de la vulnerabilidad y poder gozar de un criterio más exacto a la hora de la toma de decisiones.

¿Qué es CVSS?

Es un estándar abierto bajo dominio de FIRST. CVSS representa “Common Vulnerability Score System” que, como su nombre indica, es un sistema de puntaje para estimar el impacto que pueden llegar a implicar las vulnerabilidades. A la hora de determinar qué nivel de riesgo puede determinar una amenaza se emplea una escala que se establece entre el 0 y 10.

En base a esto se establece tres niveles de riesgo:

Severidad baja: 0.0 - 3.9

Severidad media: 4.0 - 6.9

Severidad alta: 7.0 - 10.0